Настройка IPsec site-to-site VPN с Mikrotik

Для использования защищённого доступа к виртуальной инфраструктуре IaaS под управлением VMware vCloud Director рекомендуем использовать туннелирование трафика с помощью алгоритмов шифрования данных. В данной статье представлена информация по настройке IPsec site-to-site VPN.

Обновлённая статья доступна по ссылке - https://mclouds.ru/articles/iaas-gold/upravlenie-servisami-vcloud/vpn-ipsec-site-to-site-na-mikrotik/.

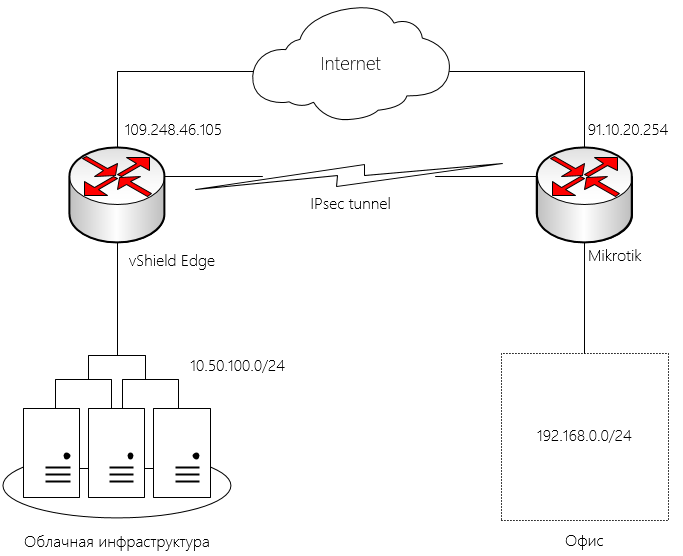

Используемая топология:

Публичный IP в офисе - 91.10.20.254

Публичный IP vShield Edge - 109.248.46.105

Адресация используемая в облачной инфраструктуре - 10.50.100.0/24

Адресация используемая в офисе - 192.168.0.0/24

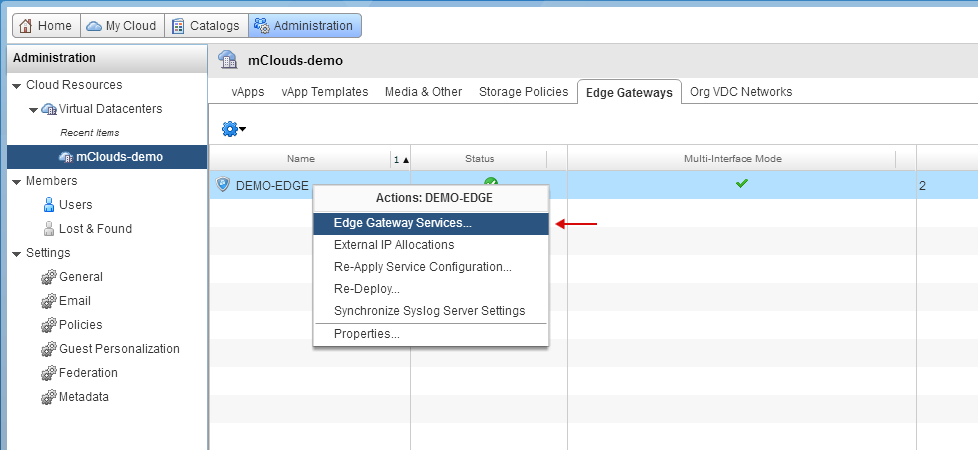

1. В разделе «Administration» перейдите в ваш виртуальный дата-центр. В появившемся меню настроек перейдите во вкладку «Edge Gateways». Выберите нужный «vShield Edge». Нажмите правой кнопкой мыши и в появившемся меню выберите опцию «Edge Gateway Services»

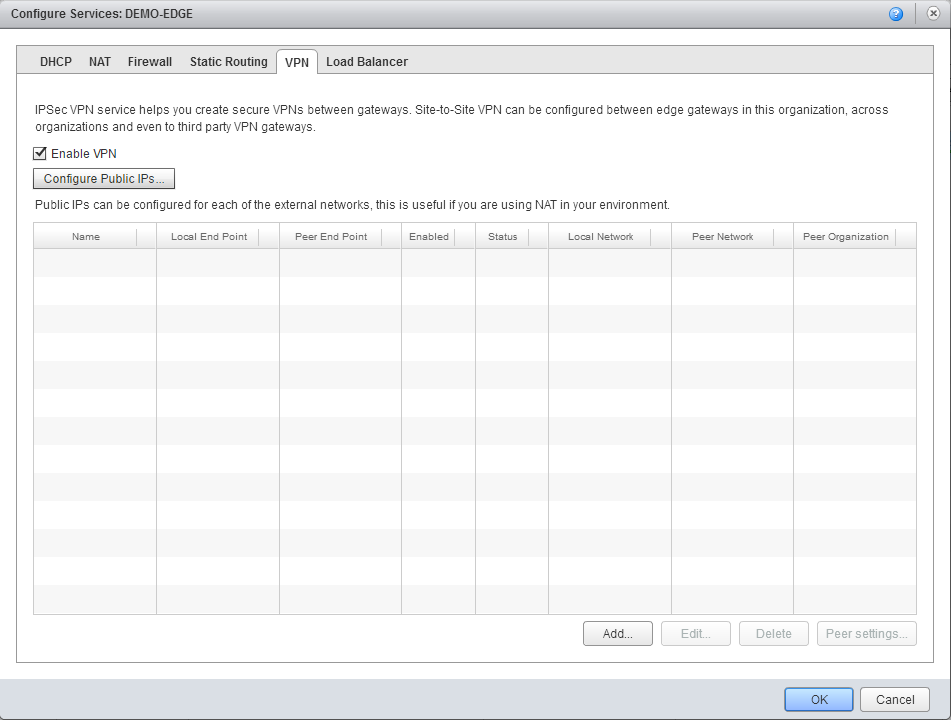

2. Откройте вкладку VPN и нажмите на «Enable VPN». Для смены IP-адреса, с которого будет устанавливаться VPN-соединение, нажмите на кнопку «Configure Public IPs». Для создания нового VPN-соединения нажмите кнопку «Add»

3. В открывшемся окне настройте следующие параметры:

- Name – имя VPN-соединения

- Establish VPN to – с кем установить соединение:

- A remote network – удалённая сеть, например ваш офис

Для установки соединения с удалённой сетью, требуется настроить следующие параметры.

- Local Networks – указываем сеть в облачной инфраструктуре: 10.50.100.0/24

- Peer Networks – указываем офисную сеть: 192.168.0.0/24

- Local Endpoint – по умолчанию OutsideZone

- Local ID – 109.248.46.105

- Peer ID – 91.10.20.254

- Peer IP – 91.10.20.254

- Encryption protocol – алгоритм шифрования, для примера выбираем AES

- Shared key – общий секретный ключ

Важно: по умолчанию используется PFS и DH group 2.

Для применения настроек нажмите кнопку ОК.

Настройка VPN для Mikrotik:

/ip ipsec proposal add name=TUNNEL-MCLOUDS auth-algorithms=sha1 enc-algorithms=aes-256 lifetime=1h pfs-group=modp1024

/ip ipsec policy add dst-address=10.50.100.0/24 proposal=TUNNEL-MCLOUDS sa-dst-address=109.248.46.105 sa-src-address=91.10.20.254 src-address=192.168.0.0/24 tunnel=yes protocol=255 action=encrypt level=require ipsec-protocols=esp priority=0

/ip ipsec peer add address=109.248.46.105/32 port=500 enc-algorithm=aes-256 lifetime=8h nat-traversal=no secret=#SECRET passive=no exchange-mode=main send-initial-contact=yes proposal-check=obey hash-algorithm=sha1 dh-group=modp1024 generate-policy=no dpd-interval=120 dpd-maximum-failures=5

/ip firewall filter

add chain=forward src-address=192.168.0.0/24 dst-address=10.50.100.0/24

add chain=forward src-address=10.50.100.0/24 dst-address=192.168.0.0/24

/ip firewall nat

add chain=srcnat src-address=192.168.0.0/24 dst-address=10.50.100.0/24 place-before=0

/ip ipsec export

Обновлённая статья доступна по ссылке - https://mclouds.ru/articles/iaas-gold/upravlenie-servisami-vcloud/vpn-ipsec-site-to-site-na-mikrotik/.