Эффективные способы защиты от Bruteforce атак

Своевременная установка обновлений

Своевременная установка обновлений может быть очень полезна, так как в них содержатся как улучшения и повышение стабильности ОС и ПО, так и повышение безопасности.

Установка надежного пароля

Один из эффективных способов защиты является установка надежного пароля. Мы рекомендуем использовать следующие рекомендации для пароля:

- Длина – не менее 16 символов;

- Используйте заглавные и строчные латинские буквы, цифры и, как минимум, 1 спецсимвол;

- Пароль должен быть уникальным, то есть, не использоваться в других системах и/или сервисах;

- Не содержать личные данные;

- Не рекомендуется использовать простые пароли или пароли, состоящие из осмысленных слов.

Хранить пароли мы рекомендуем в менеджерах паролей – специальном ПО, предназначенном для защищенного хранения учетных данных.

Создание отдельной учетной записи для удаленного подключения

Для подключения к серверу мы рекомендуем создать отдельную учетную запись с необходимыми правами и использовать её для удаленного подключения вместо стандартной учетной записи администратора.

Смена порта подключения на нестандартный

Данная мера помогает скрыть от злоумышленника, что к вашему серверу можно удаленно подключиться. В подавляющем большинстве случаев brute force атаки совершаются по стандартным портам. Сменить порт подключения по RDP на Windows Server вы можете, воспользовавшись следующей статьей: https://mclouds.ru/articles/vps/stati-dlya-windows-server/change-rdp-port/

Блокировка стандартной учетной записи администратора или её переименование

Мы рекомендуем отключать стандартную учетную запись администратора в Windows и root в Linux, так как во время реализации атаки, в подавляющем большинстве случаев, злоумышленники пытаются подобрать пароль именно к ним. Поэтому мы рекомендуем отключать эти учетные записи.

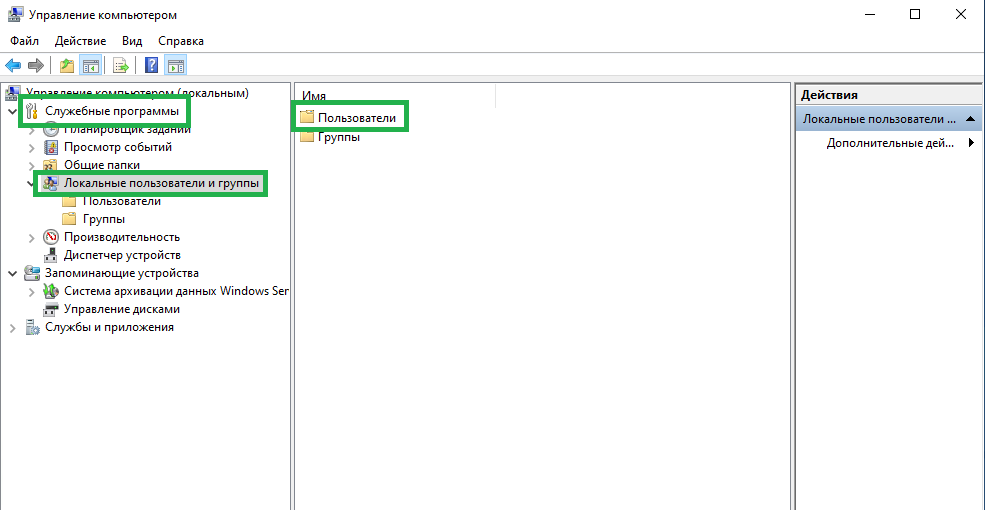

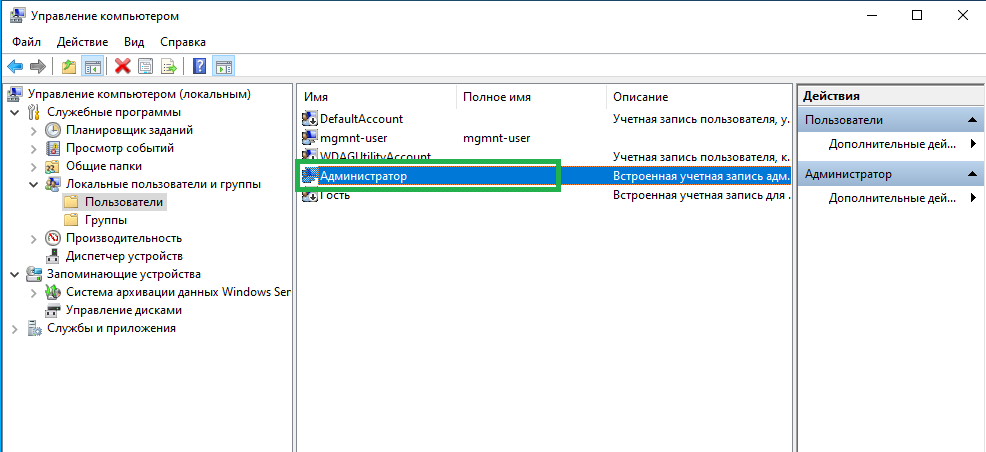

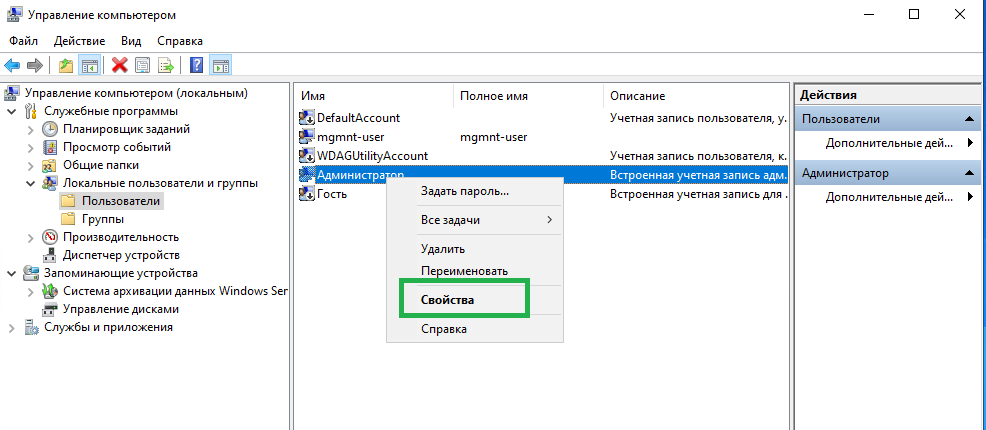

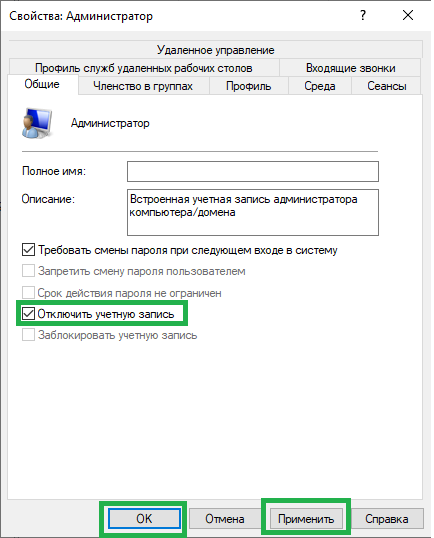

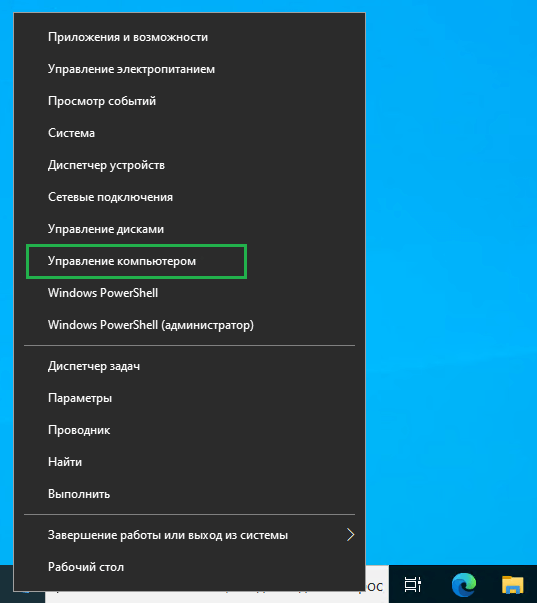

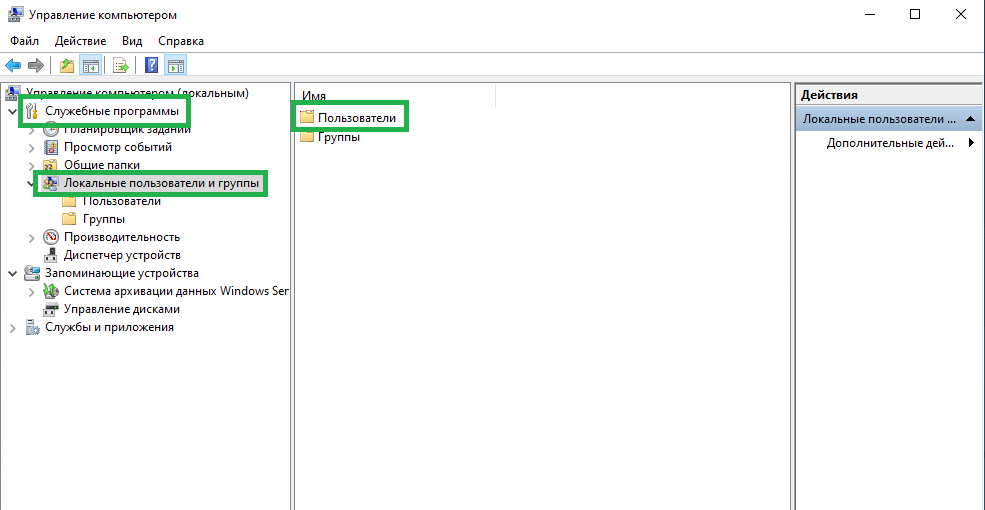

В Windows вы можете сделать это, щелкнув правой кнопкой мыши по иконке Пуск -> Управление компьютером -> Служебные программы -> Локальные пользователи и группы –> Пользователи. Далее выбираете учетную запись Администратор правой кнопкой мыши -> Свойства –> поставить чекбокс возле «Отключить учетную запись»

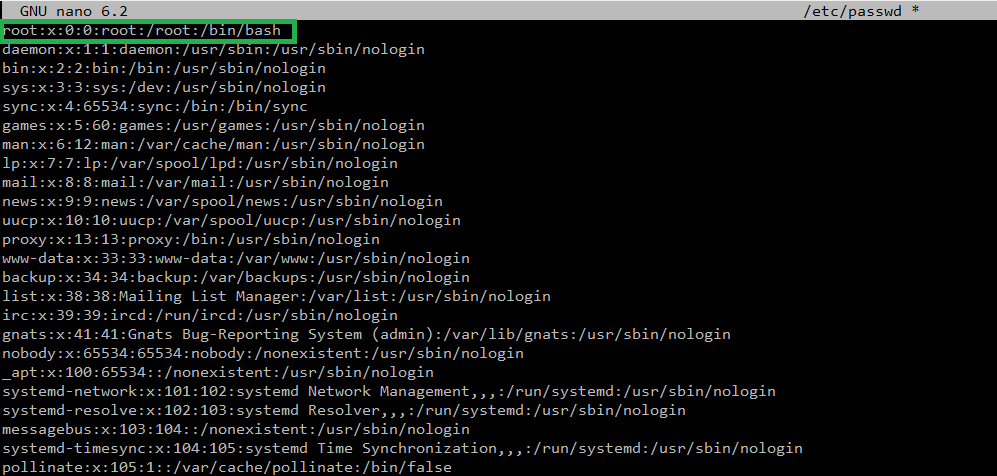

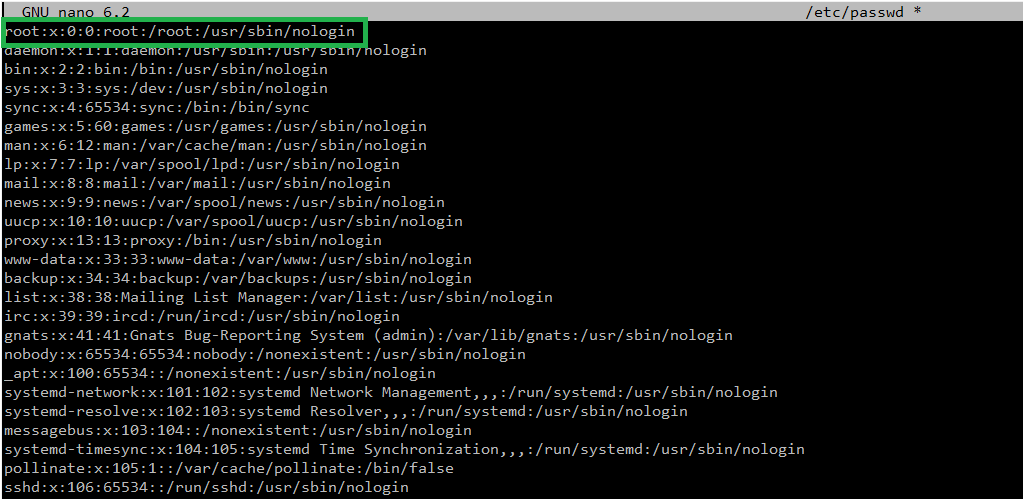

В Linux заблокировать учетную запись root вы можете, отредактировав её в файле /etc/passwd. Вам нужно в строке учетной записи root вместо /bin/bash (или другой установленной оболочки) вписать /usr/sbin/nologin

![]()

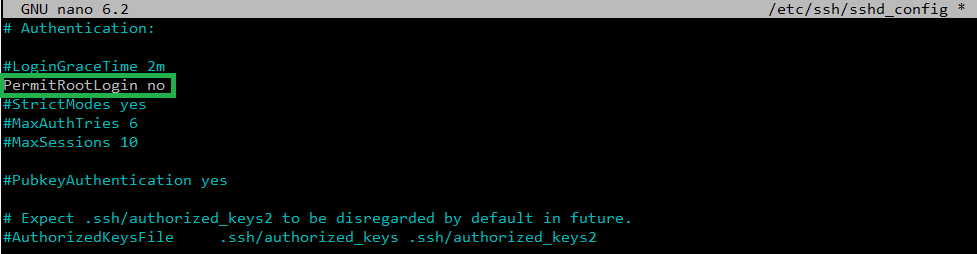

Если данная учетная запись на вашем linux-сервере используются вами в работе, то, в таком случае, вы можете просто ограничить её доступ по SSH, не отключая. Для этого отредактируйте конфигурационный файл ssh: sudo nano /etc/ssh/sshd_config. Далее вам нужно найти параметр PermitRootLogin и установить его в no

![]()

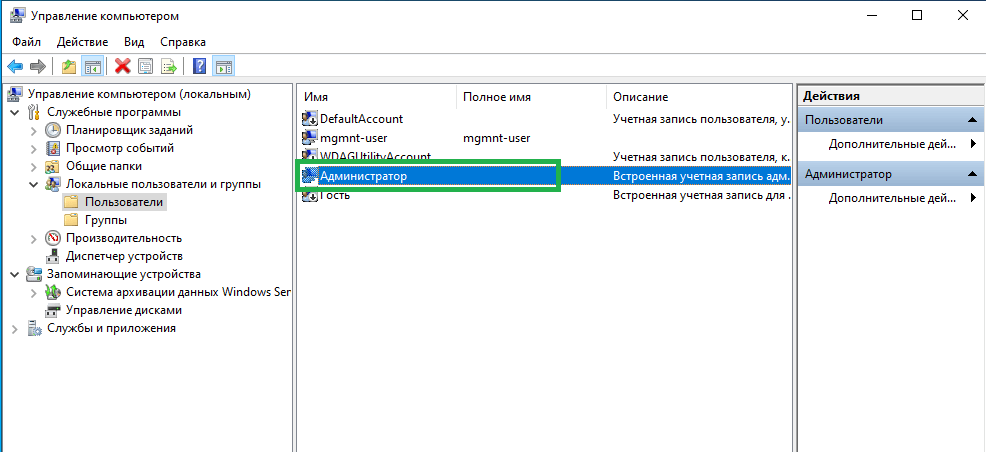

Переименование стандартной учетной записи Администратора

Также одной из мер противодействию brute force атак в Windows является переименование стандартной учетной записи администратора. Данный вариант удобен тем, что вам не придется создавать новую учетную запись и переносить программы и файлы.

Для того, чтобы переименовать учетную запись администратора вам необходимо:

- Перейти оснастку оправления пользователями (щелкнуть правой кнопкой мыши по иконке Пуск -> Управление компьютером -> Служебные программы -> Локальные пользователи и группы –> Пользователи)

- В оснастке выберите учетную запись Администратор

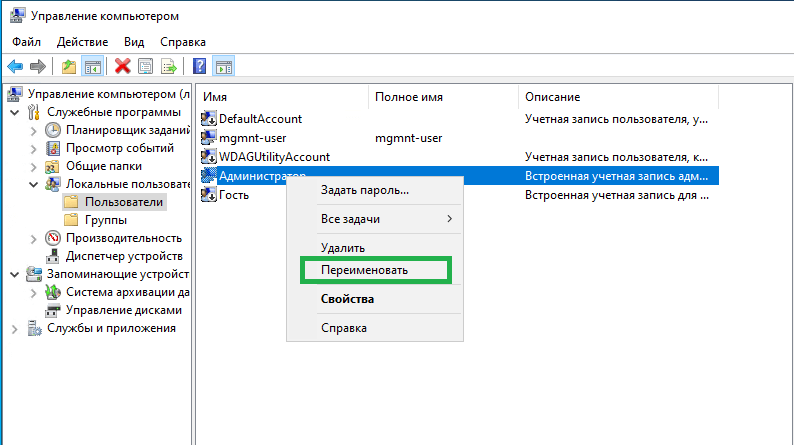

- Нажмите на неё правой кнопкой мыши и в открывшемся меню выберите пункт «Переименовать»

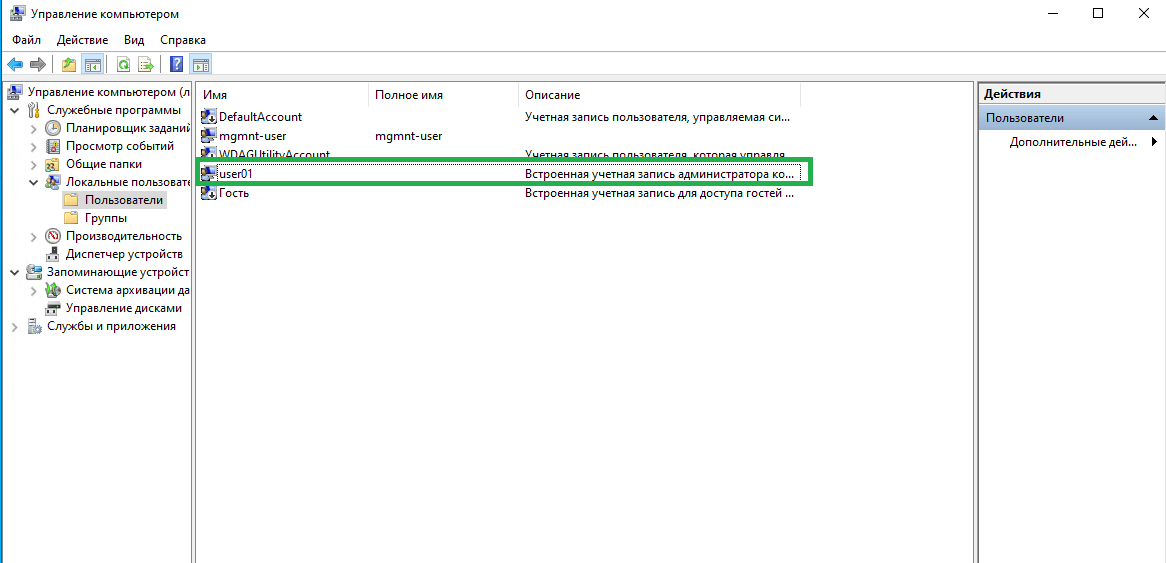

- После этого имя учетной записи станет редактируемым, вы можете нажать клавишу Backspace на клавиатуре, удалив старое имя, и ввести новое

После этого учетная запись будем переименована и для подключения будет использоваться уже новое имя (название личной папки пользователя и отображаемое имя в консоли останутся неизменными)

В Linux мы не рекомендуем переименовывать учетную запись root, так как это действие может повлечь за собой нарушение работы ОС.

Отключение неиспользуемых учетных записей

Мы рекомендуем вам отключить все учетные записи, которые вами не используется. В идеальном случае их рекомендуется удалить, но ограничиться можно и отключением. Например, отключена должна быть учетная запись Гость в Windows.

Установка антивирусного ПО

Серверы могут стать целью не только для bruteforce атак, но и для заражения различными вирусами. Мы предоставляем услугу Kaspersky Endpoint Security, которая может помочь как при brute force, так и других атаках.

После установки дистрибутива и активации лицензии, вы получите все преимущества антивируса: защита от вирусов, веб-угроз, сетевой экран с функцией предотвращение вторжений и многие другие функции.

Это позволит защитить сервер от вирусов, троянов, шпионских программ и других угроз, что обеспечит стабильную и безопасную рабо

Защищённый доступ к RDP/SSH

Так же мы рекомендуем вам настроить VPN для удаленного доступа до сервера из любой точки мира. Вдобавок, это сделает ваше подключение безопаснее и скроет ваш сервер от злоумышленников. Пример настройки VPN на Windows Server вы можете посмотреть у нас на сайте: https://mclouds.ru/2023/12/kak-nastroit-bezopasnyj-dostup-k-rdp/

Ограничение списка узлов для удаленного подключения

Одним из способов защиты от brute force атак является ограничение подключения к сервисам, работающим на сервере, извне. Вы можете реализовать это при помощи брандмауэра в Windows или файерволлов ufw и firewalld в Linux.Подобным способом вы так же можете ограничить список хостов, которые могут подключаться из сети Интернет, что мы делать вам очень рекомендуем.

Аутентификация SSH по ключам

Одним из способов защиты удаленного SSH подключения является настройка аутентификации по паре открытый-закрытый ключ.

Вы можете выполнить настройки аутентификацию по ключам, выполнив следующие шаги:

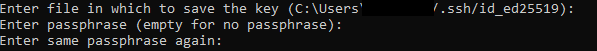

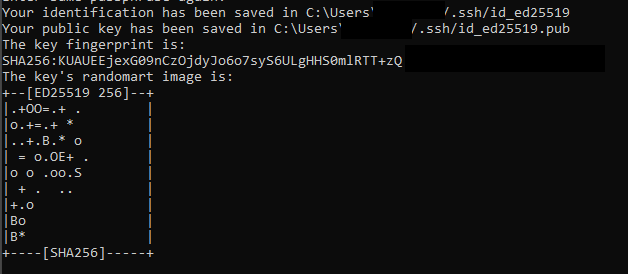

- На клиентском компьютере создайте пару ключей для подключения. В ОС Windows вы можете это выполнить, перейдя в консоль и выполнив команду ssh-keygen

![]()

В ходе генерации укажите директорию для хранения ключей и введите парольную фразу для защиты файла закрытого ключа

В результате будут сгенерированы два ключа

- На вашем linux-сервере создайте папку .ssh и назначьте её права 700: mkdir -p ~/.ssh && sudo chmod 700 ~/.ssh

![]()

- Создайте файл authorized_keys в каталоге .ssh и задайте ей права доступа 600: touch ~/.ssh/authorized_keys sudo chmod 600 ~/.ssh/authorized_keys

![]()

![]()

- Скопируйте в файл authorized_keys содержимое файла вашего публичного ключа, который вы сгенерировали на предыдущем шаге. Обращаем внимание, что, если к серверу будут подключаться несколько пользователей под различными учетными записями, то им придется генерировать новую пару ключей, а содержимое файла публичного ключа необходимо будет записывать построчно в файл authorized_keys

- Подключитесь к своему серверу по SSH через консоль Windows при помощи команды ssh [имя_пользователя]@[ip_адрес_сервера]. И при подключении у вас не потребуют пароль. Это означает, что аутентификация по ключу работает

Далее можно полностью отключить возможность аутентификации по паролю, оставив лишь ключевую. Для этого вам потребуется отредактировать конфигурационный файл /etc/ssh/sshd_config: sudo nano /etc/ssh/sshd_config

В конфигурационном файле измените параметры PasswordAuthentication на no, раскомментировав его при необходимости, а так же параметр PubkeyAuthentication на yes. Сохраните файл и перезагрузите службы при помощи команды sudo service ssh restart.

Теперь авторизоваться при подключении по SSH не получится.

Настроенная ключевая аутентификация открывает путь к SSH-туннелям, благодаря которым можно обращаться к удаленным сервисам так, будто они установлены локально. Также благодаря им можно подключаться к сервисам, которые слушают порт только для локального подключения с Linux сервера. Понять, что служба может принимать только локальные подключения, можно при помощи команды ss с флагами tunlp. В её выводе нужные нам службы будут иметь IP-адрес 127.0.0.1 перед номером прослушиваемого порта.

Заключение

На сегодняшний день защита от кибератак становится все более актуальной проблемой для компаний и пользователей. В статье мы рассмотрели несколько способов средств защиты от различных типов атак, таких как brute force, вирусы и опасные сайты. Дополнительно была рассмотрена защита доступа к удаленному рабочему столу с помощью VPN, настройка SSH-туннелей и SSH аутентификации по ключу. Учитывая все вышеперечисленные факторы, можно с уверенностью сказать, что применение этих средств защиты может существенно повысить общий уровень безопасности ваших серверов или инфраструктуры и снизить риски кибератак.