Как настроить безопасный доступ к RDP

Протокол удаленного рабочего стола RDP (Remote Desktop Protocol) позволяет удаленно подключаться к компьютеру под управлением Windows и работать на этом компьютере. Настройка RDP для пользователей облака обеспечивает удобство администрирования ресурсов и удаленный доступ ко всем необходимым приложениям и данным.

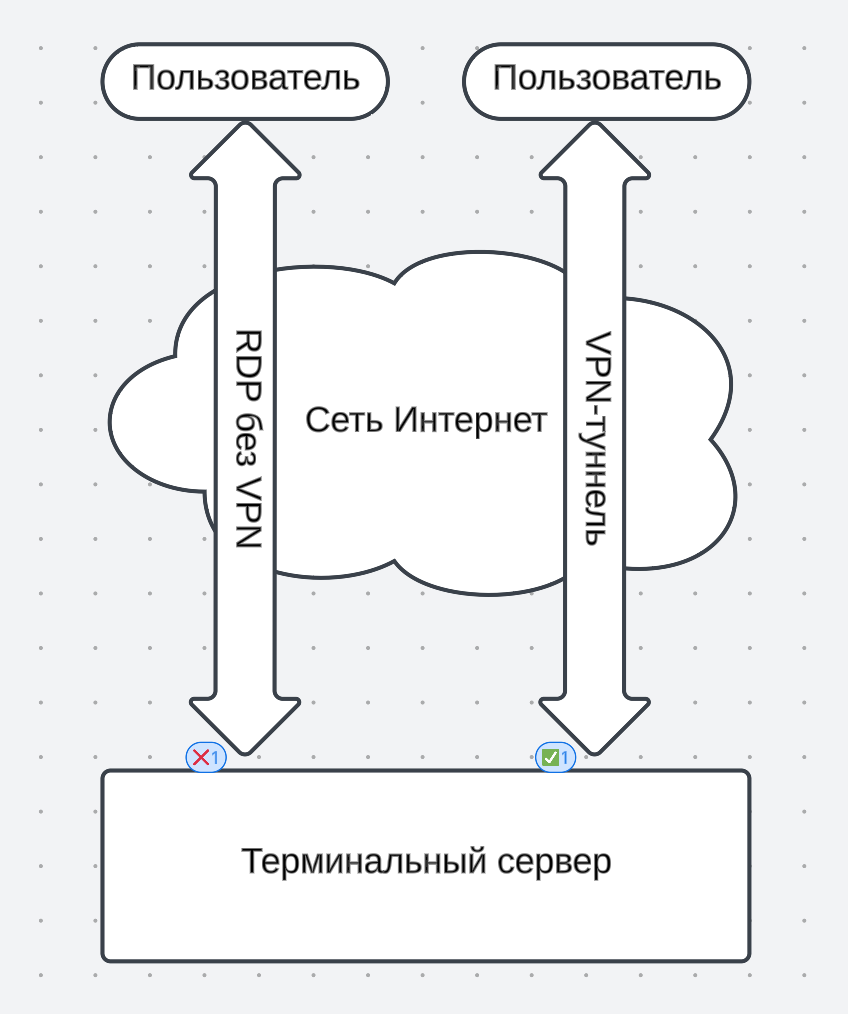

Как обеспечить безопасное подключение к терминальному серверу?

Самый удобный вариант - это подключение пользователей к нативному клиенту, который не требует установки, и дальнейшее подключение к терминальному серверу только после аутентификации и авторизации на VPN сервере.

Если пользователи попробуют подключиться напрямую к RDP, доступ будет запрещён и соединение не будет установлено.

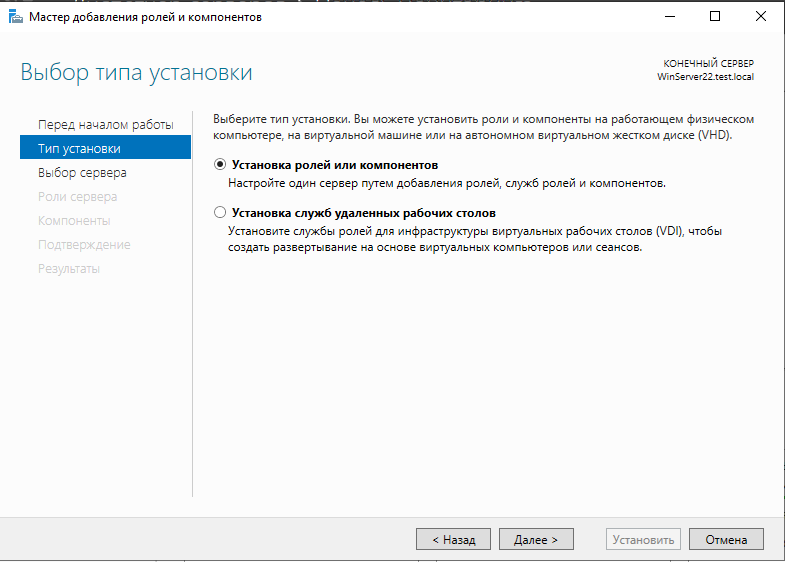

В данной статье используется виртуальная машина под управлением ОС Windows Server 2022 с установленными ролями терминального сервера и контроллера домена. Для большей безопасности рекомендуем для этих ролей разворачивать отдельные виртуальные машины.

Итак, первым делом настройте VPN сервер. Для этого перейдите в Диспетчер серверов: Пуск → Диспетчер серверов.

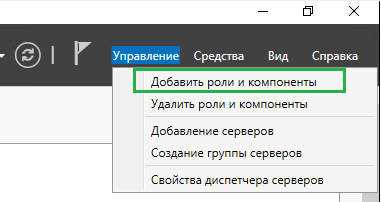

Добавьте новые роли и компоненты: Управление → Добавить роли и компоненты.

В мастере выберите «Установка ролей и компонентов».

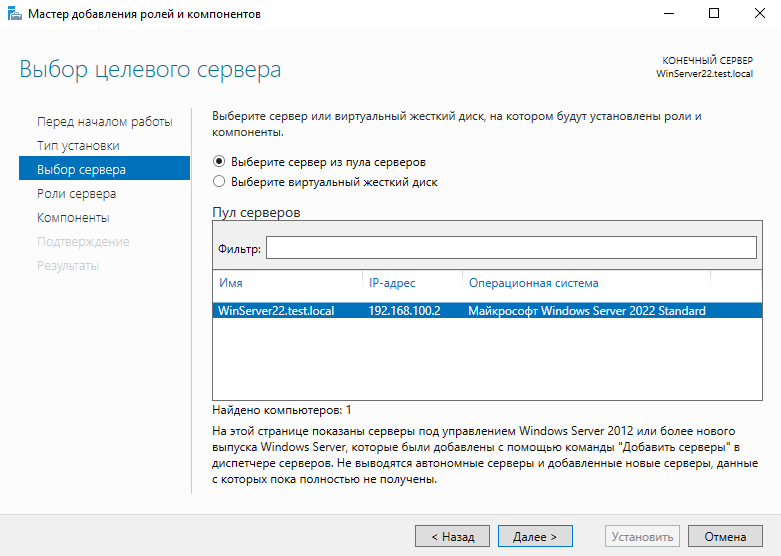

Выберите нужный сервер.

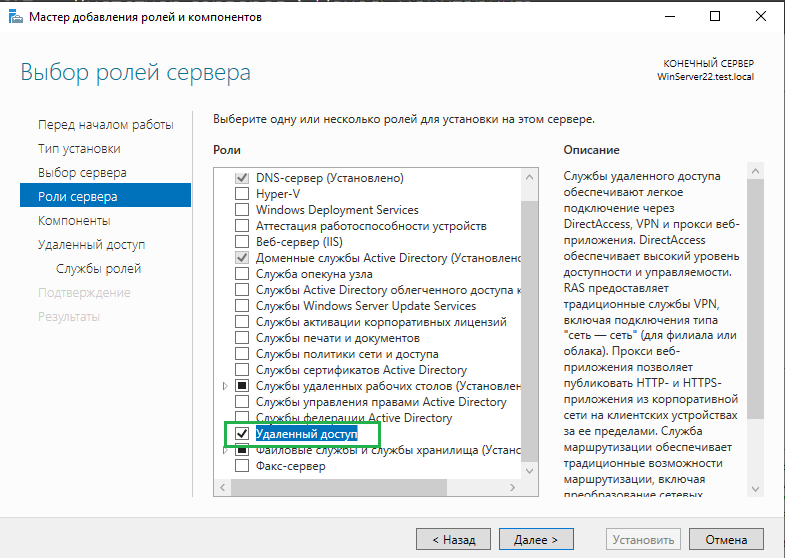

Во вкладке «Роли сервера» добавьте роль «Удаленный доступ».

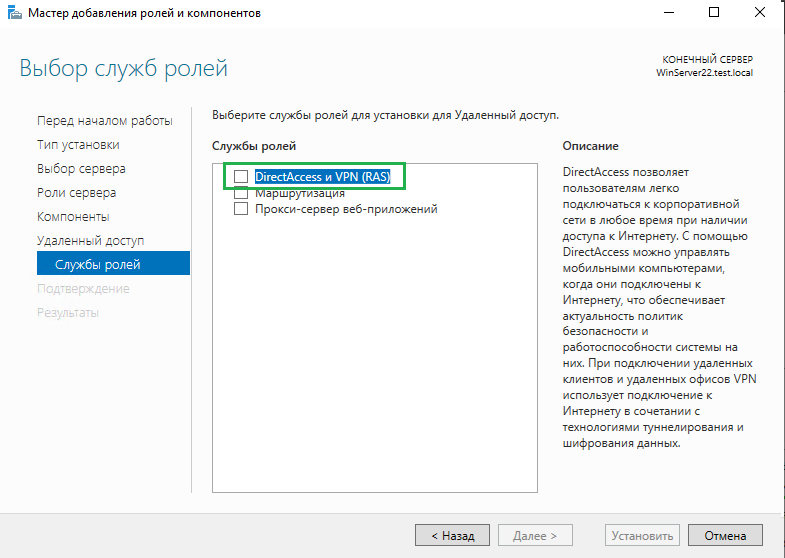

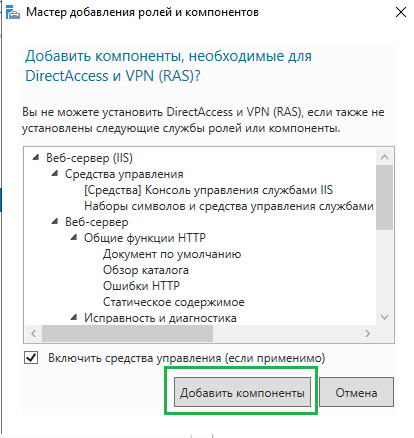

Перейдите во вкладку «Службы ролей » и выберите Direct Access и VPN.

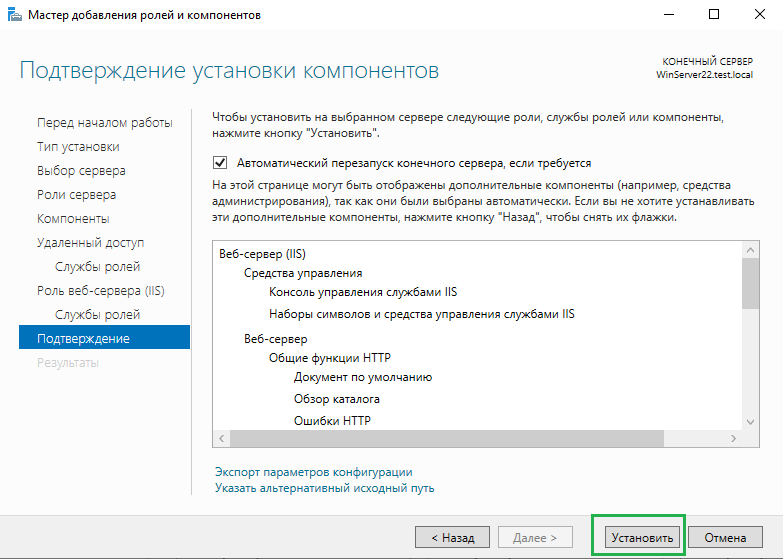

При необходимости поставьте галочку возле поля «Автоматический перезапуск конечного сервера, если потребуется» и нажмите Установить.

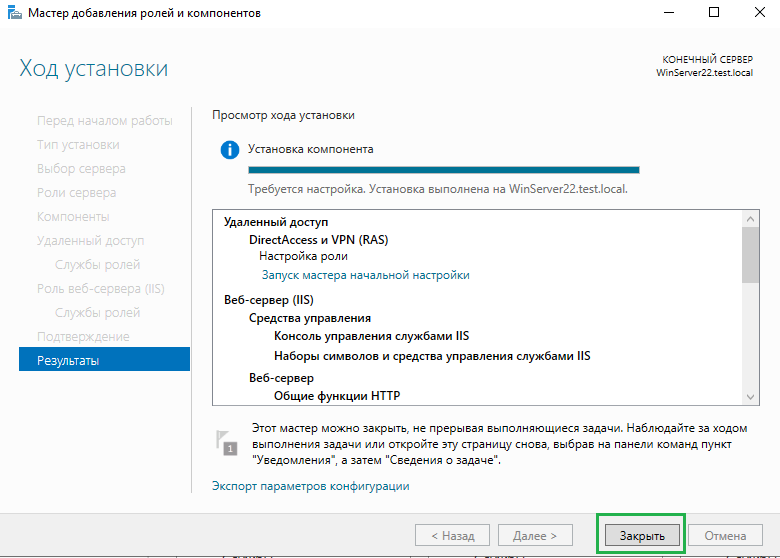

После завершения установки закройте мастер.

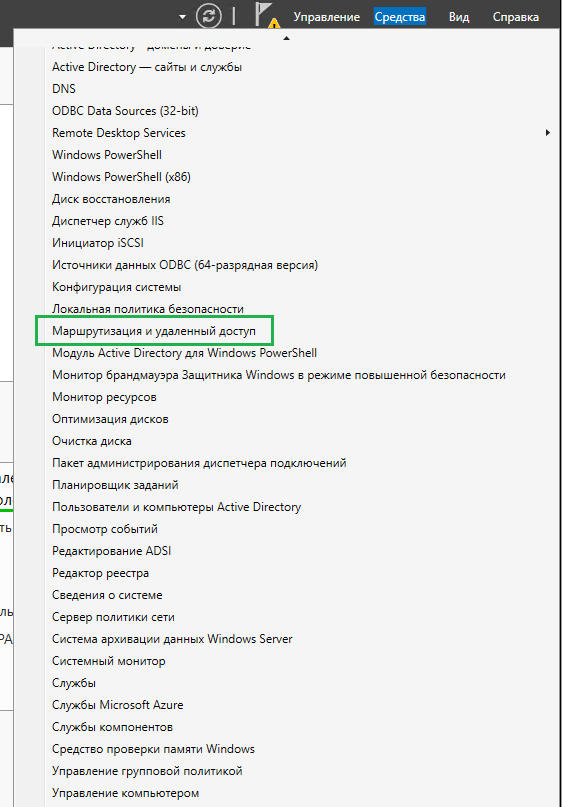

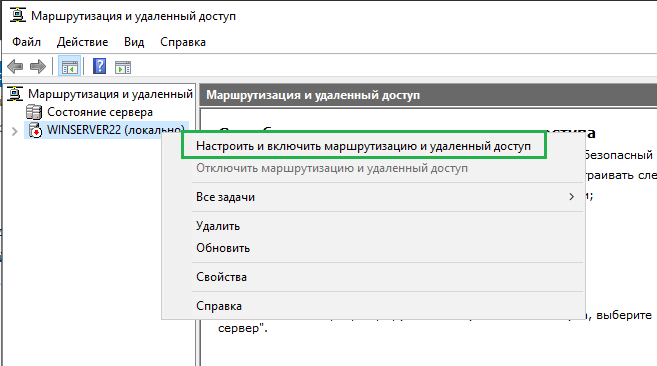

Перейдите в раздел «Маршрутизация и удаленный доступ»: Диспетчер серверов → Средства → Маршрутизация и удаленный доступ. Там выберите пункт «Настроить и включить маршрутизацию и удаленный доступ».

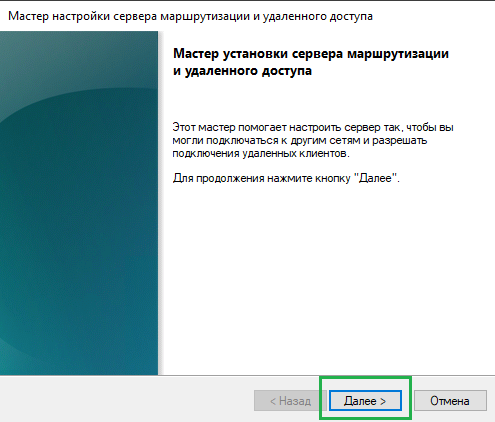

В появившимся мастере нажмите Далее.

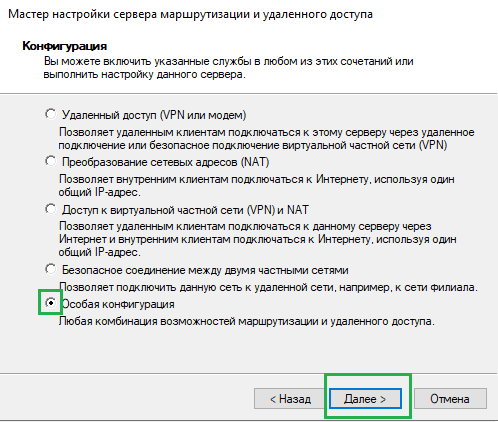

Выберите "Особая конфигурация".

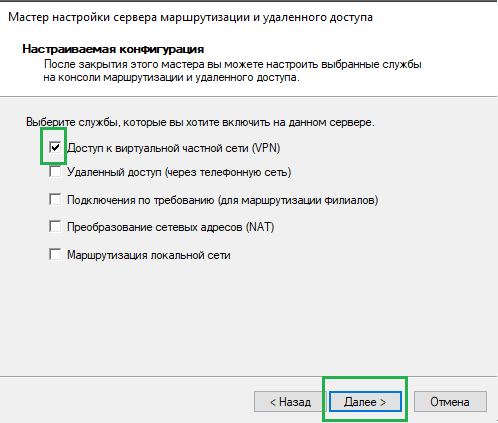

Поставьте галочку напротив пункта «Доступ к виртуальной частной сети (VPN).

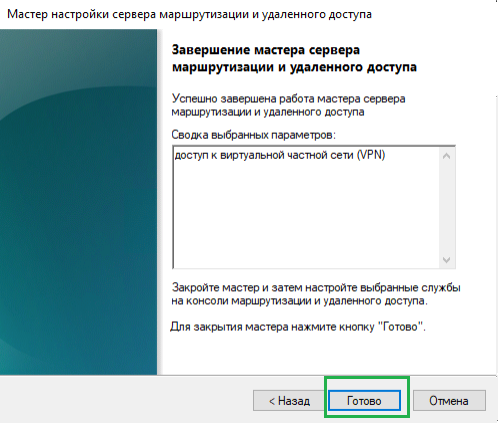

Нажмите «Готово».

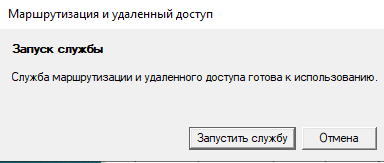

В появившимся окне нажмите «Запустить службу».

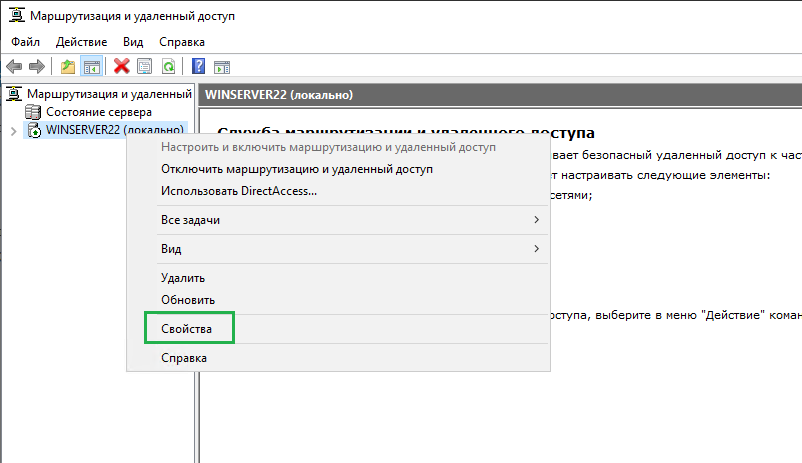

Снова зайдите в меню «Маршрутизация и удаленный доступ» на нажмите «Свойства».

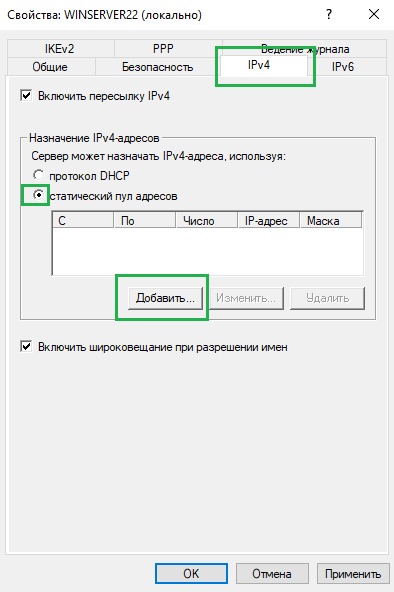

Перейдите во вкладку IPv4 и добавьте пул адресов, который будет раздавать сервер клиентам.

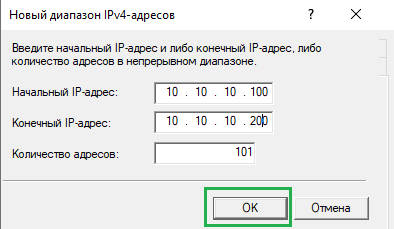

Укажите нужный диапазон и нажмите ОК.

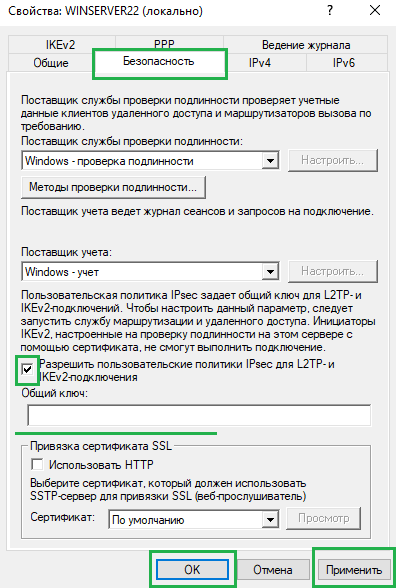

Теперь настройте безопасность подключения к VPN серверу. Перейдите во вкладку Безопасность, поставьте галочку возле «Разрешить пользовательские политики IPSec для L2TP- и IKEv2-подключения» и введите общий ключ в соответствующее поле. После нажмите «Применить» и «ОК».

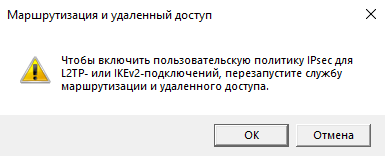

В появившимся окне нажмите «ОК».

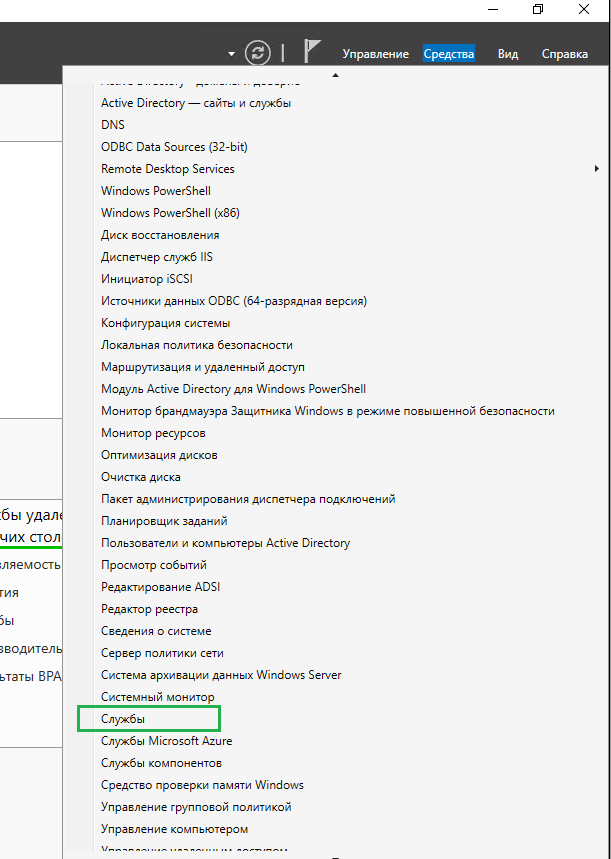

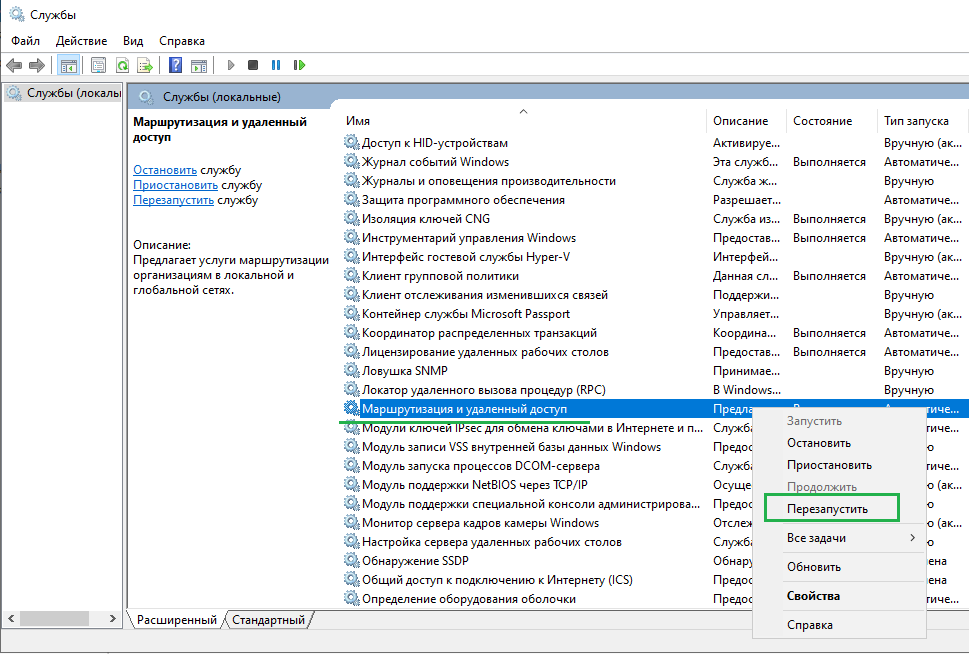

Далее, перезапустите службу маршрутизации. Для этого в диспетчере серверов перейдите в Средства → Службы. Найдите службу «Маршрутизация и удаленный доступ» и перезапустите ее.

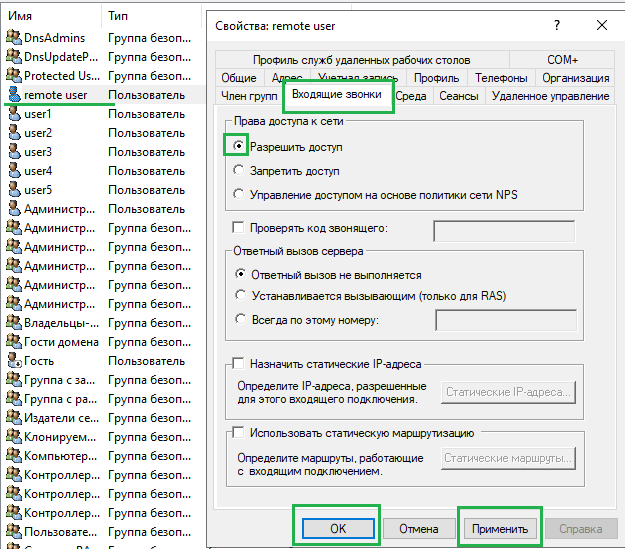

Готово. VPN сервер настроен. Для разрешения пользователю подключаться к нему, перейдите в настройки пользователя в подменю «Входящие звонки» и выберите опцию «Разрешить доступ». Нажмите «Применить» и «ОК».

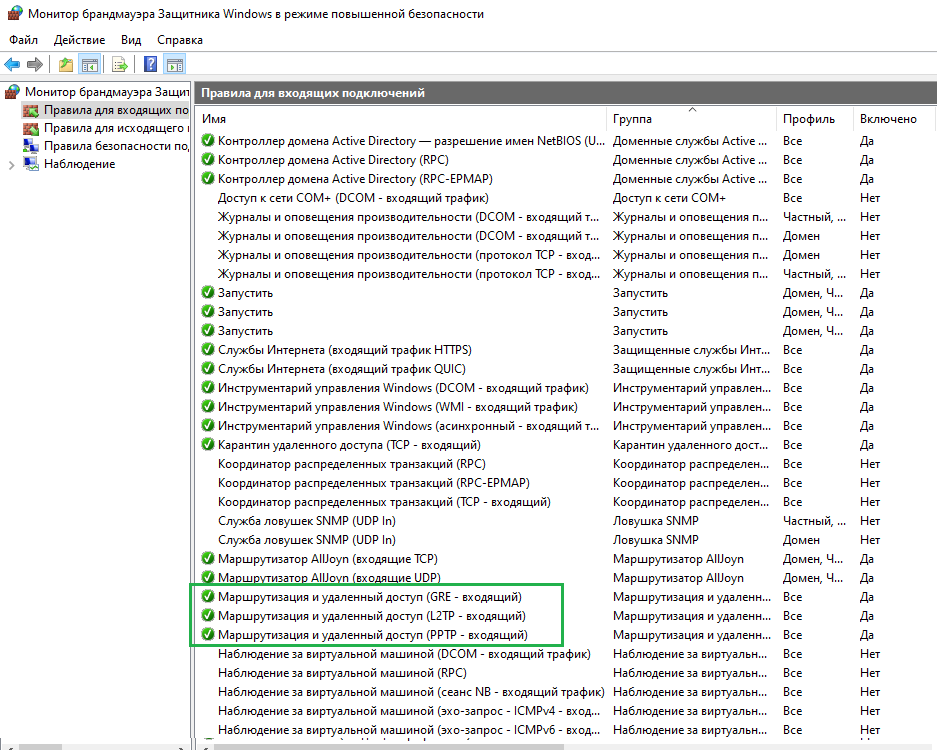

После проверьте, включены ли у вас соответствующие правила в брандмауэре и в случае, если они выключены, включите их.

Готово. VPN-сервер настроен и может принимать подключения от клиентов.

Далее настройте следующую вещь: удаленные пользователи имеют доступ до терминального сервера только при включенном VPN, в противном случае, в доступе будет отказано, или сессия прервется, если VPN отключился.

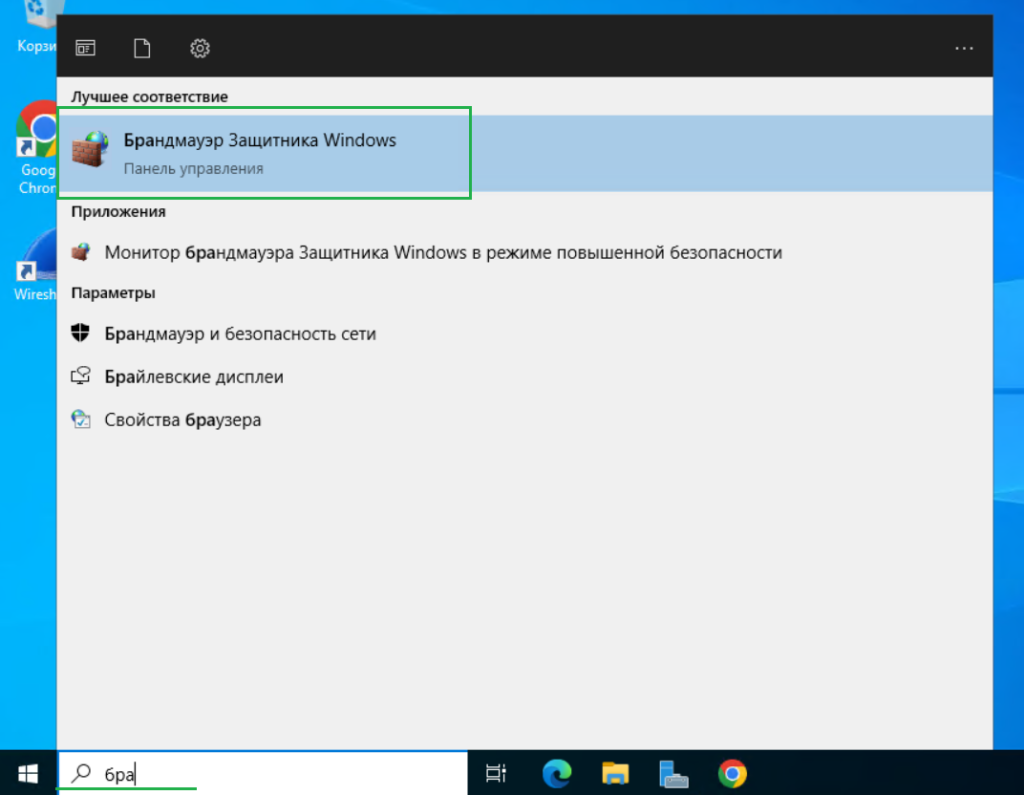

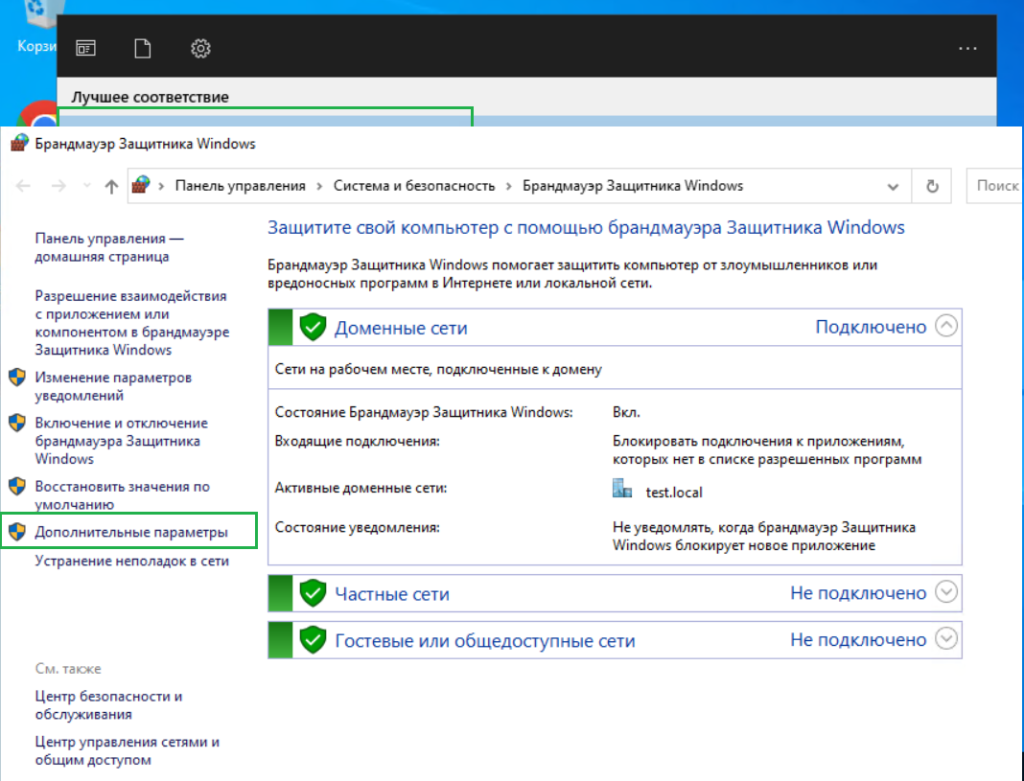

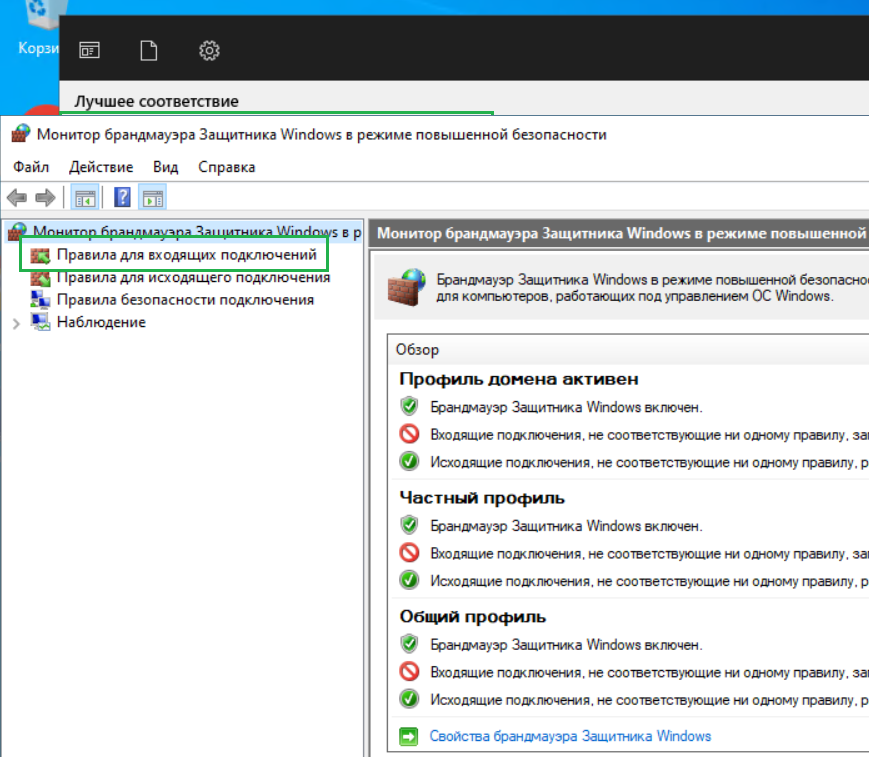

Для этого переходите в настройки входящих подключений в брандмауэре Windows: Поиск -> Брандмауэр защитника Windows -> Дополнительные параметры -> Входящие подключения.

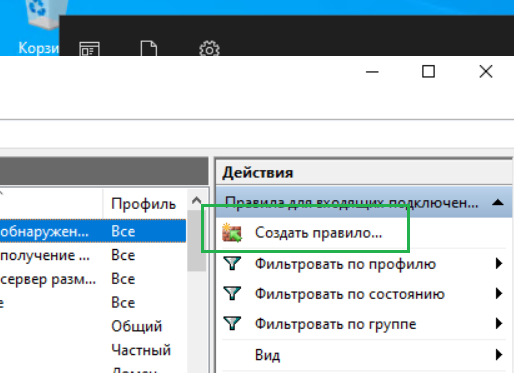

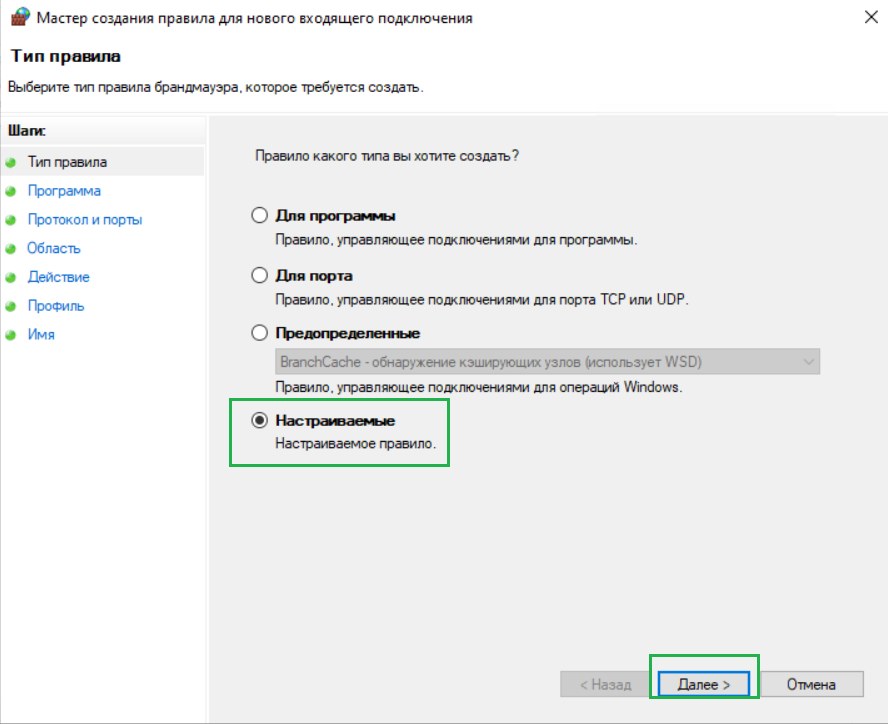

Далее создайте правило для внешнего подключения и заблокируйте RDP порт для подключений через внешний IP-адрес сервера. Для этого создайте новое правило. В типе правила выберите «Настраиваемое правило».

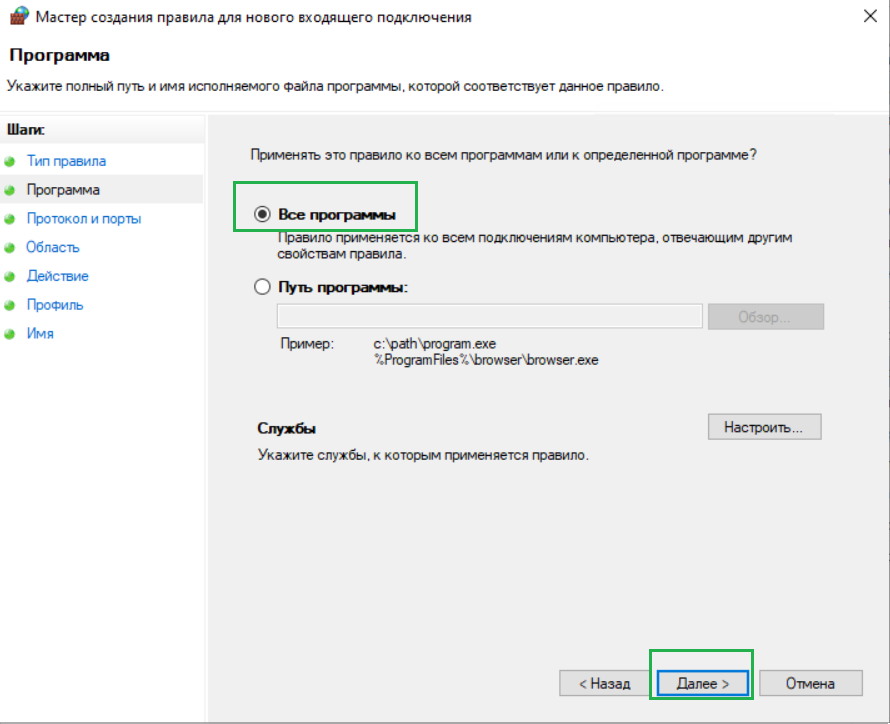

Выберите «Все программы».

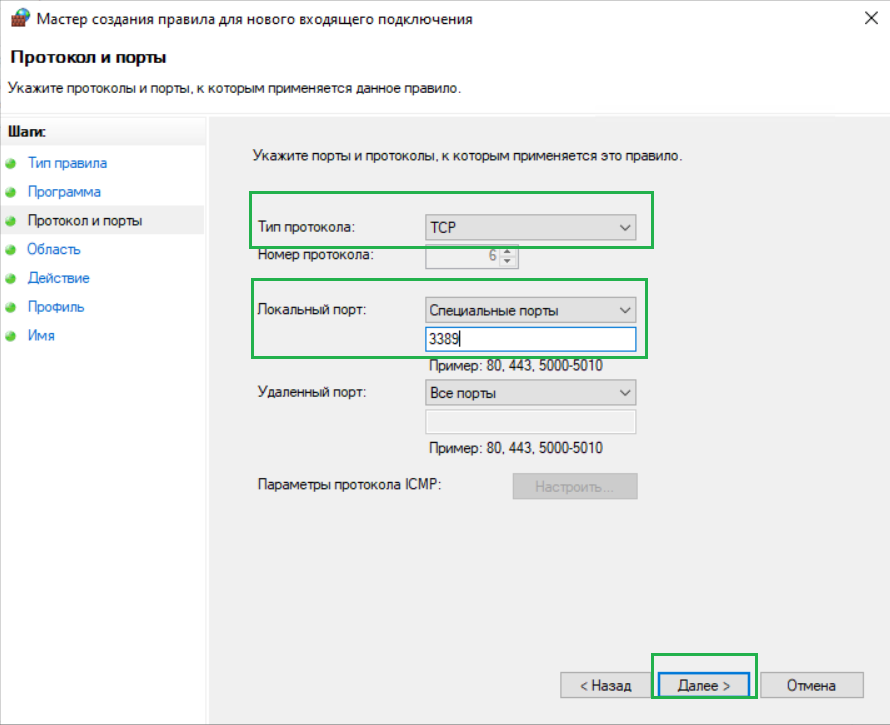

В поле «Тип протокола» выберите TCP, в поле «Локальные порты» укажите «Специальные порты» и введите используемый RDP-порт.

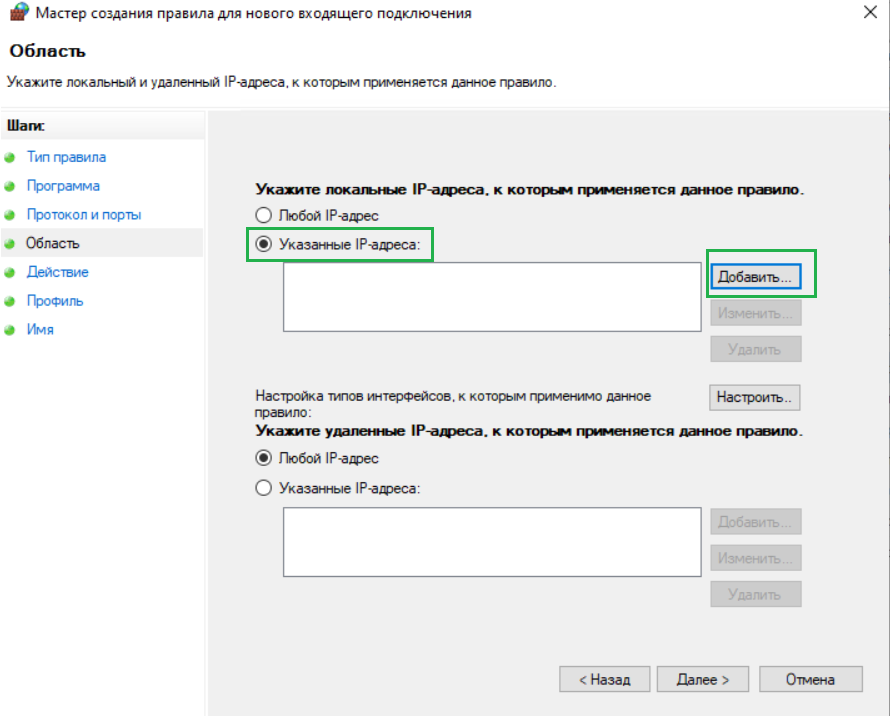

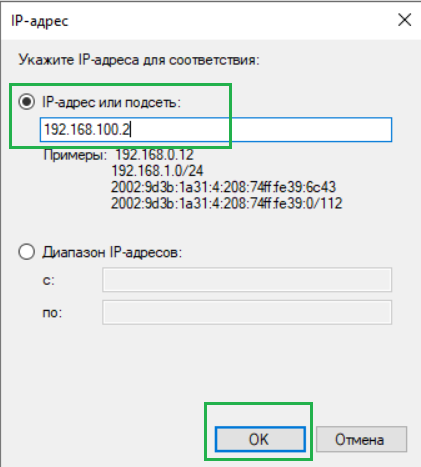

В поле «Локальные IP адреса выберите «Указанные IP адреса», нажмите «Добавить» и введите внешний IP адрес вашего сервера.

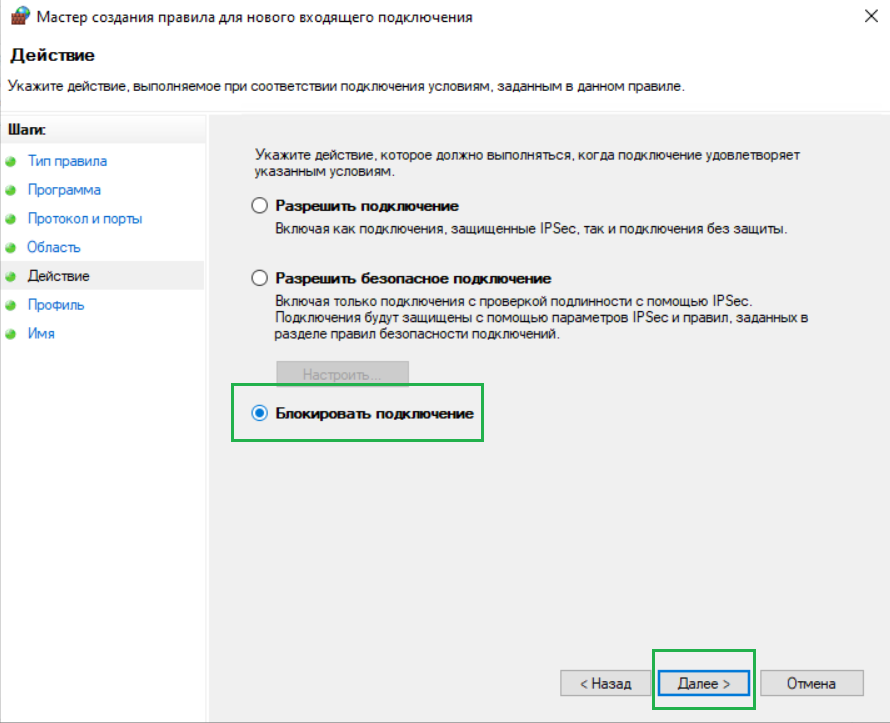

Выберите действие «Блокировать подключение».

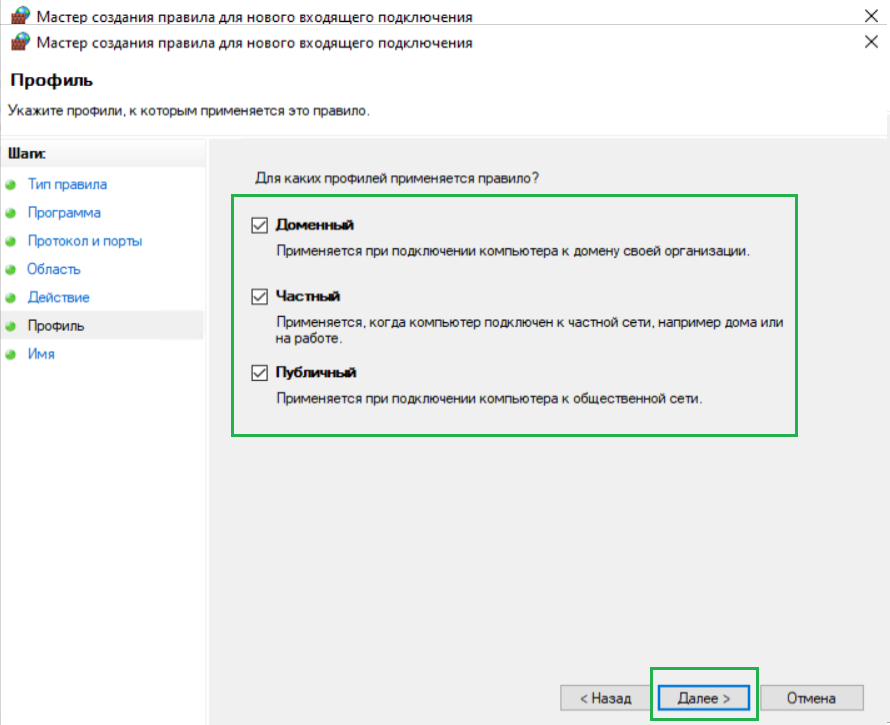

Укажите необходимые профили, к которым будет применяться правило.

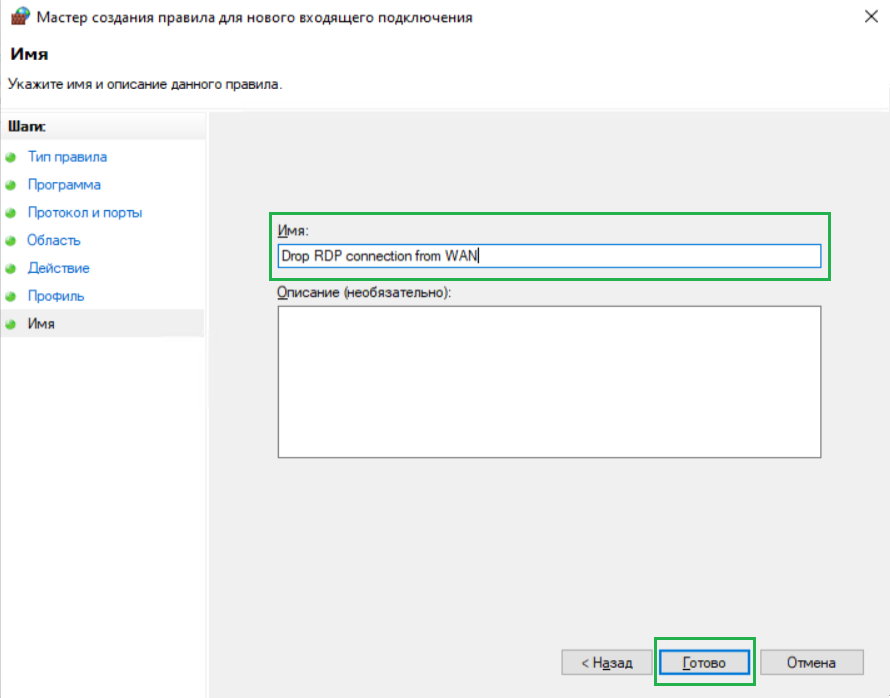

Назовите правило и нажмите «Готово».

Готово!

Теперь терминальный сервер будет принимать только подключения по VPN и блокировать подключения из внешней сети.

Изучаем новый RDP-клиент от Microsoft

Изучаем новый RDP-клиент от MicrosoftMicrosoft представила новый RDP-клиент, однако он не смог заменить привычный mstsc. В статье рассматриваем возможности нового Remote Desktop, его плюсы и минусы

31 марта, 2025 VMware выявила критическую уязвимость в своей продукции

VMware выявила критическую уязвимость в своей продукцииVMware выявила критическую уязвимость, угрожающую корпоративным файлам в Windows и выпустила критическое обновление. Рассказываем подробнее и прикрепляем файлы обновления

27 марта, 2025 Как защитить сервер от шифровальщика: практические шаги

Как защитить сервер от шифровальщика: практические шагиКак защитить серверы от шифровальщиков? Рассказываем про резервное копирование, антивирус, VPN и другие меры, которые помогут минимизировать риски.

12 марта, 2025