Правила базовой безопасности Windows Server

В современном мире почти каждый сервер, работающий на операционной системе Windows Server, подключен к сети интернет и подвергается угрозам безопасности как изнутри сети, так и со стороны сети интернет. Угрозы безопасности серверу несут как возможность занести вирус или другое вредоносное программное обеспечение локально, например на USB диске, что актуально для физических серверов, либо по сети через тот же диск, но подключенный, например, к вашему виртуальному серверу через RDP подключение. Поэтому необходимо соблюдать базовые правила обеспечения безопасности операционной системы сервера, ключевые из которых также применимы и для компьютеров на базе Windows.

Мы опишем лишь некоторые, самые базовые правила, которые, тем не менее, помогут значительно ограничить сервер и локальные сервисы от проблем.

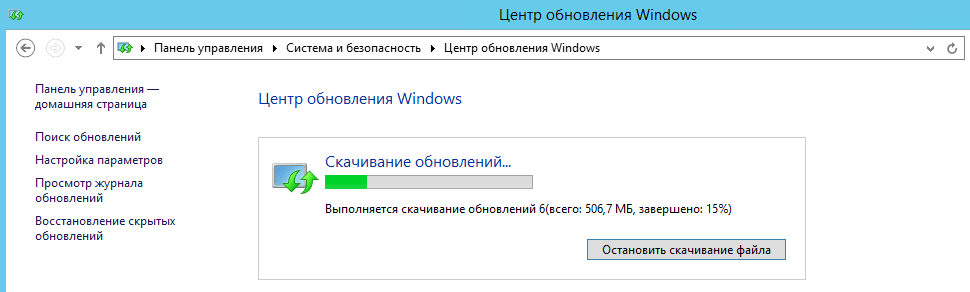

Обновления безопасности

Регулярно проводите установку свежих обновлений безопасности, выпускаемых компанией Microsoft, так как большинство вредоносного ПО, в том числе удаленно, пытается использовать либо уже работает, эксплуатируя имеющиеся уязвимости в операционной системе сервера. К примеру, волна массовых проблем и взломов серверов в 2018 году была связана именно с игнорированием последних обновлений операционной системы. Это простое правило позволит вам значительно обезопасить как облачный, так и стационарный сервер.

Используйте антивирус с актуальными базами сигнатур

Использование антивирусного ПО часто игнорируется администраторами серверов, хотя это является второй, одной из самых важных мер, обеспечивающих стабильность работы приложений и самого сервера. Антивирусные базы могут обновляться до нескольких раз в день, что позволит предотвратить возможное проникновение вредоносного ПО. Вы можете использовать какое-то время пробные версии продуктов , без обязательств по покупке антивируса прямо сейчас, приобрести антивирус в личное пользование, либо можете арендовать антивирус на ежемесячной основе по подписке, в случае если ваш сервер работает в инфраструктуре облачного провайдера, заключившего договор с поставщиком антивирусных услуг.

Программное обеспечение скачиваемое с официальных сайтов

Если необходимое вам программное обеспечение, либо какие-то файлы скачиваются не из надежных источников, то возьмите за правило, сначала загрузить данные ПО на локальный компьютер, проверить его на содержание вредоносного ПО и корректную работу, а затем уже на сам сервер. Таким образом вы избежите возможных проблем. Следует так же взять за правило проверять целостность скачанных файлов, проверяя хэш-сумму скачанного файла с данными, указанными на официальном сайте. Сделать это довольно просто: достаточно воспользоваться консольной командой «certutil -hashfile файл алгоритм (MD5 MD4 MD2 SHA512 SHA384 SHA256 SHA1)» и сравнить вывод с данными на сайте производителя ПО.

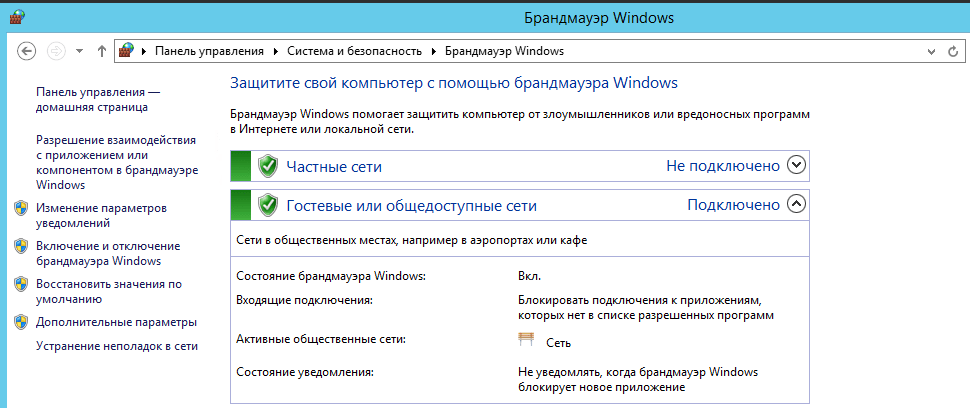

Проверка настроек брандмауэра Windows Server

Особенно актуальной настойка брандмауэра является для виртуальных VPS серверов на Windows, так как они в основной своей массе имеют статический выделенный IP адрес, который может постоянно подвергаться различным атакам: перебор паролей для доступа к серверу, сканирование открытых портов сервера для подготовки к дальнейшим атакам, ботнеты также могут эксплуатировать известные уязвимости операционной системы сервера. Определите список открытых портов сервера, необходимых для его корректной работы, оставьте открытыми только те порты, которые необходимы именно вам для корректной работы ваших сервисов. При возможности ограничивайте диапазон IP адресов с которых возможно подключение к вашему серверу– используйте для этого списки доверенных адресов для подключения в правилах брандмауэра.

Отключение стандартных учетных записей пользователей

Переименуйте учетную запись администратора, используемую по умолчанию. В русскоязычных версиях Windows Server – это пользователь «Администратор», в англоязычных – «Administrator». Либо мы можете создать новую учетную запись с административными правами на сервере, а учетную запись по умолчанию заблокировать, это усложнит злоумышленникам подбор данных для входа на сервер. Гостевая учетная запись должна оставаться заблокированной все время, если же вам она потребовалась, не забудьте установить сложный пароль. Не рекомендуется использовать словарные имена пользователей, используемые при переборе паролей: учетные записи администратора на всех языках, запись гостя, test, учетные записи, привязанные к машинам или сетевым сервисам(printer, scanner, ftp). Естественно, используйте при этом сложные пароли, не менее 8-ми символов, в идеале сгенерируйте пароль случайным образом. Не используйте только лишь цифры или только буквы - такие пароли легко подобрать.

Если вы предоставляли пароль учетной записи с административными правами кому-то, к примеру для помощи в администрировании, не забудьте сменить его, так вы точно будете знать, что более кроме вам не подключался к серверу с известным паролем и ваши данные и сервер находятся в безопасности.

Ограничение прав для различных пользователей Windows Server

Обязательно заведите каждому учетную запись с необходимо минимальными правами доступа к серверу, и не используйте Административным учетные записи для регулярной работы на сервере. Для первичного аудита проблем сервера можете использовать журналы событий системы, чтобы выявить и устранить источник проблемы. Учетная запись с административными правами должна быть использована только для внесения изменений в конфигурацию сервера, таких как установка нового программного обеспечения, либо обновлений, ролей и других служебных функций.

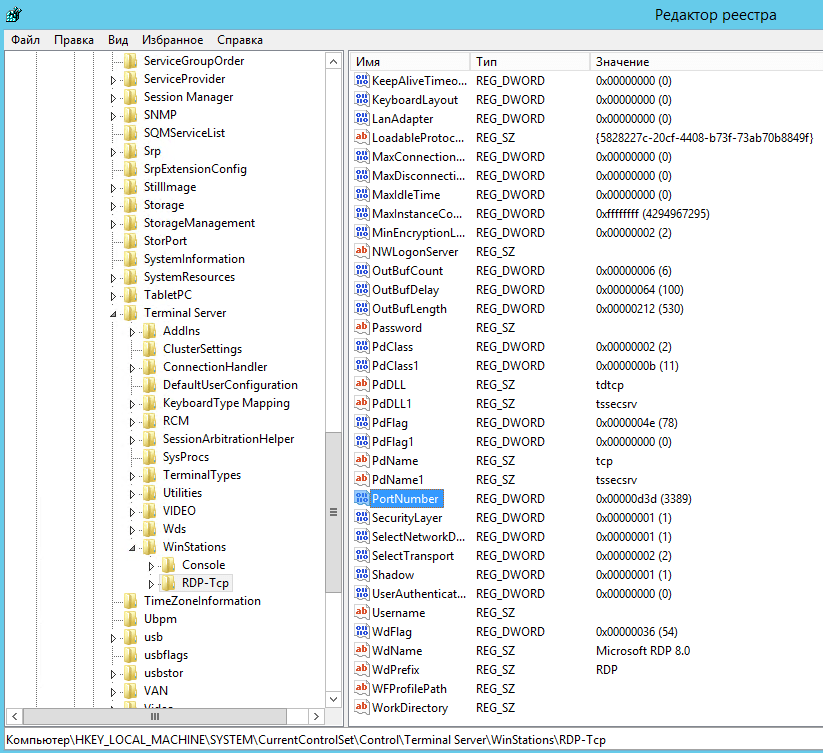

Изменение стандартных портов подключения к серверу

Если вы используете для подключения к вашему серверу RDP(Remote Desktop Protocol) следует изменить стандартный порт подключения 3389 на нестандартный. Данное действие рекомендуется периодически повторять, так как злоумышленники время от времени сканируют все открытые порты потенциальной жертвы.

Таким образом мы обзорно рассмотрели базовые правила обеспечения безопасности серверов, следование которым позволит избежать большинства угроз безопасности для операционных систем семейства Windows Server.

Выбираем видеокарту для ИИ до 24GB: обзор и сравнение NVIDIA L4 и T4

Выбираем видеокарту для ИИ до 24GB: обзор и сравнение NVIDIA L4 и T4Сравниваем видеокарты для работы с нейросетями NVIDIA T4 16GB и её обновление в виде NVIDIA L4 24Gb. Детально про технические характеристики, проверим реальную производительность в задачах машинного обучения и разберемся, какая из них лучше справляется с инференсом больших языковых моделей и другими ML-задачами. Это поможет понять, стоит ли в 2026 году выбирать устаревшую T4 или лучше присмотреться к L4.

03 декабря, 2025 Как использовать GPU сервер на максимум для работы с нейросетями

Как использовать GPU сервер на максимум для работы с нейросетямиВ статье рассказываем, как устранить бутылочное горлышко в работе серверов с GPU и заставить работать видеокарту для ИИ более чем на 90%.

13 ноября, 2025 Выбираем GPU для ИИ: Видеокарты NVIDIA RTX 4090 и 5090 vs L40S 48GB

Выбираем GPU для ИИ: Видеокарты NVIDIA RTX 4090 и 5090 vs L40S 48GBРазобрали как выбрать видеокарту для работы с нейросетями. Сравнили работу с разным объемом памяти, где идет выбор между популярными RTX 4090 24GB, RTX 5090 32Gb и серверной L40S 48GB для ИИ. Наше сравнение видеокарт поможет вам принять оптимальное решение с учетом специфики ваших задач и бюджетных ограничений.

16 октября, 2025